Fortigate Firewall IPSEC VPN Yapılandırması

Merhabalar ,

Bu yazımda IPSec VPN yapılandırmasından bahsedeceğim.

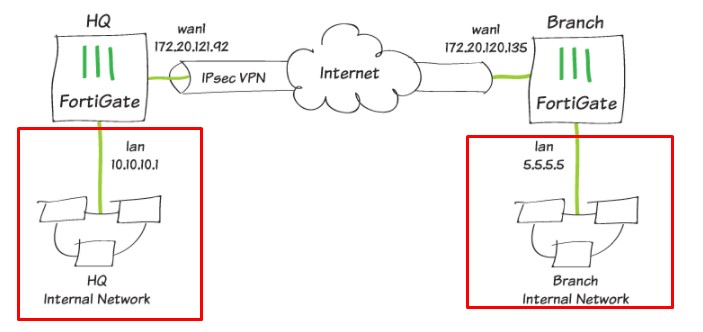

IPSec VPN bir çok kurumun kullandığı VPN türüdür. Kurumlar genellikle genel merkez ile şubelerini haberleştirmek için bu yöntemi kullanmaktadır. MPLS VPN‘e göre daha az maliyetli olduğundan dolayı bu yöntem daha cazip gelebilmektedir. IPSec VPN lokasyonlar arasında verinin güvenli bir şekilde iletilebilmesi için yapılandırılır. Firewall cihazları, IPSec VPN destekleyen modemler arasında bu yapılandırma yapılabilir.

IPSec, IP katmanında veri güvenliğinin sağlanması için tasarlanmıştır. Bu güvenliği sağlamak için IP katmanında ağ paketlerinin kimlik doğrulaması ve şifrelenmesi yoluyla tasarlanmış protokolleri ifade eder.

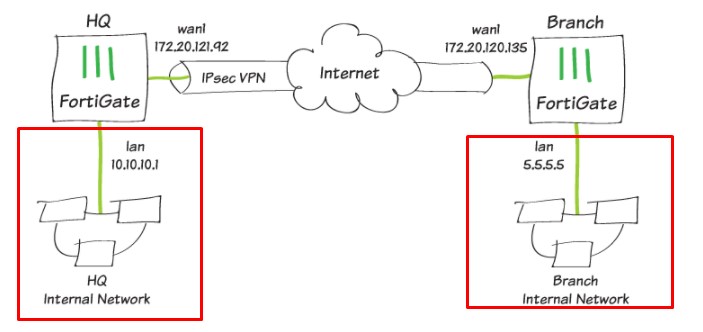

Fortigate Cihazı üzerinde HQ (Merkez) lokasyonu için yapılandırma adımlarına geçelim.

VPN > IPSec Tunnels sekmesi altından Create New > IPSec Tunnel seçilir.

IPSec VPN yapılacak karşı lokasyonda Fortigate veya Cisco bir cihaz varsa daha kolay bir yapılandırma yapılabilir. Custom seçerek daha detaylı bir yapılandırma yapalım.

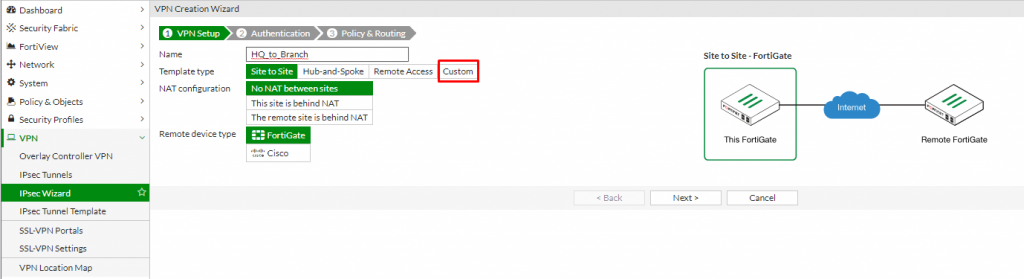

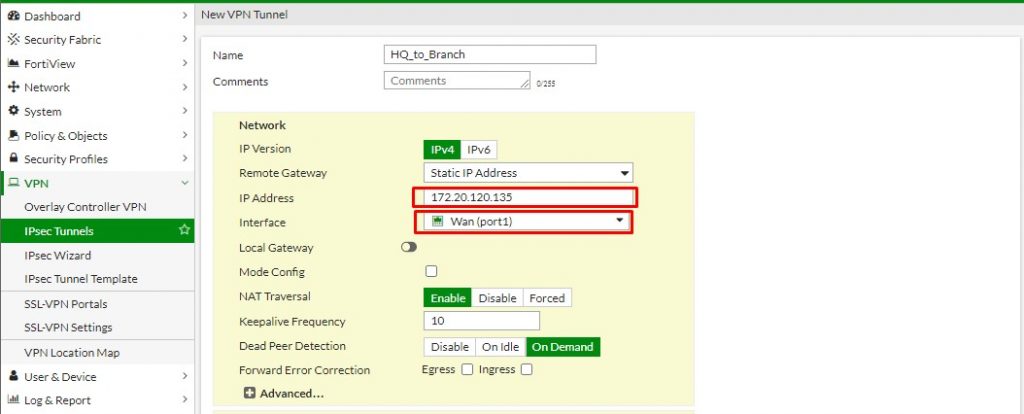

IP Address olarak karşı lokasyonun(Branch) Wan IP‘sini giriyoruz. Interface olarak karşıdaki lokasyonla iletişim halinde olacak internet hattının olduğu interface’i seçiyoruz. Branch içinde IPSec VPN yapılandırılırken HQ Wan IP adresi girilecek ve interface olarak kullanılan Wan hattı seçilecek.

Pre-shared Key : Karşı lokasyon ile doğrulama yapacağı bir parola giriyoruz. Karşı lokasyon içinde IPSec VPN yapılandırmasını yaparken bu parolayı girmemiz gerekecek.

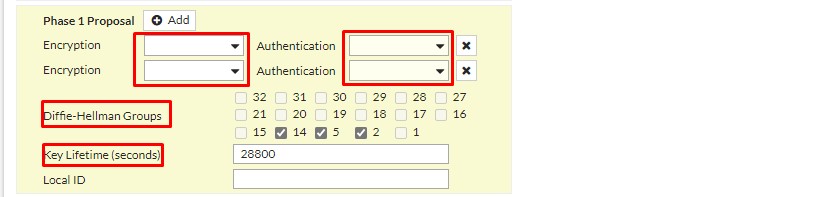

Phase 1 yapılandırmasında Encryption methodlarını AES256 ve AES512, Authentication ise SHA256 ve SHA512 yapılabilir. DES ve 3DES encryption kullanılmamalıdır. Zafiyetler bulunmaktadır. Bu ayarlar iki lokasyonda da aynı olmalıdır.

Diffie-Helman Groups: Karşılıklı iki tarafın iletişim hattı üzerinden ortak bir gizli anahtar üretmesini sağlar. Bu anahtar tarafların arasındaki haberleşmeyi şifrelemek için kullanılır. 14 5 2 seçerek ilerleyelim. Karşı lokasyon içinde aynı yapılandırma yapılmalıdır.

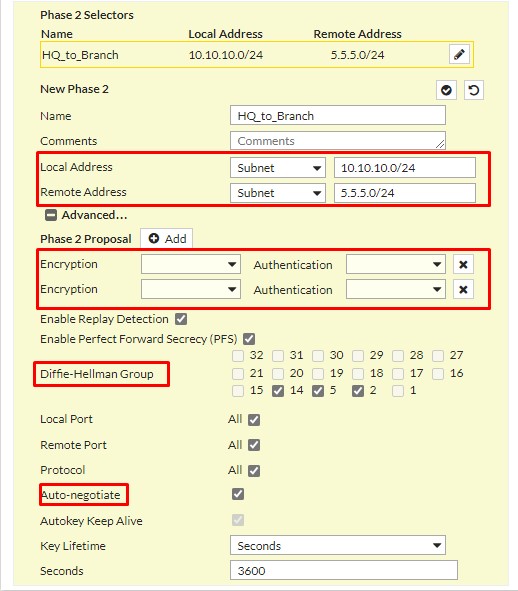

Phase 2 ayarlarında Local Address ve Remote Address IP adresleri veya blokları girilmesi gerekiyor. Hangi iç networklerin iletişim kuracağını belirliyoruz. Aynı işlemler Branch lokasyonu için yapılmalıdır. Local Addres orada 5.5.5.0/24 olmalıdır. Remote Address 10.10.10.0/24 olmalıdır.

Encryption : AES256 ve AES512 Authentication : SHA256 ve SHA512 seçilebilir. Bu methodlar Branch lokasyonu içinde aynı olmalıdır.

Diffie Helman Groups : 14 5 2 seçilebilir. Branch lokasyonunda aynı anahtar grubu seçilmelidir.

Auto-negotiate: Bu seçenek aktif edilirse bir sorundan dolayı tünel down olduğunda paketler göndererek sorun düzelmesi halinde tünel otomatik olarak up olacaktır.

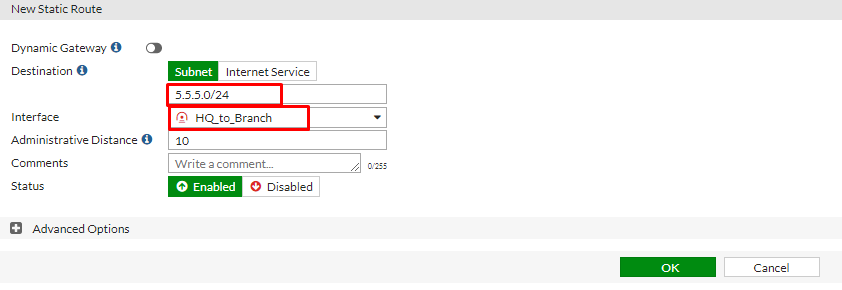

Network > Static Route sekmesi altından Create New denilerek Static Route yazılır.

5.5.5.0/24 networküne iletişim için giderken oluşturduğumuz IPSec Tunnel’e girmesini Static Route ile sağlıyoruz. Diğer lokasyon içinde Static Route yazılmalıdır.

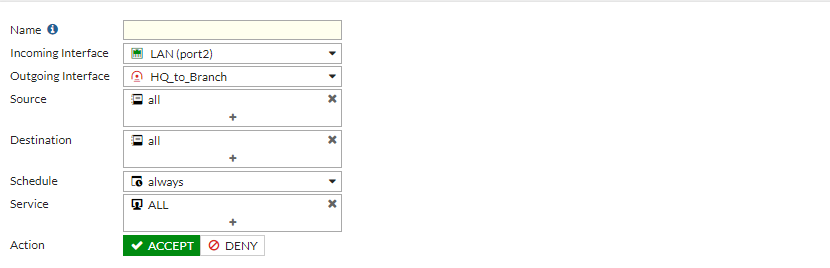

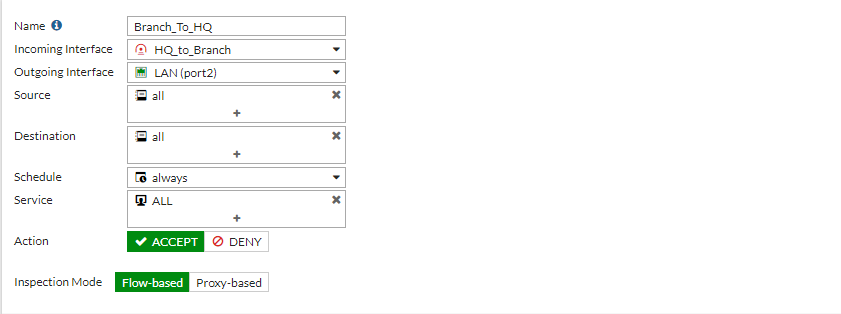

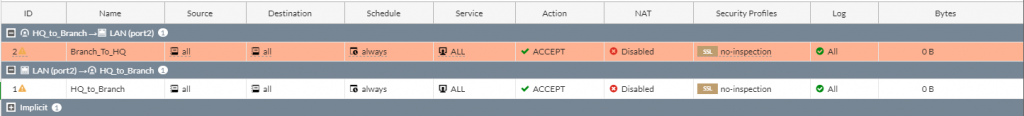

Policy & Objects > IPv4 Policy altında Policy’ler oluşturulur.

Son olarak Policy’leri oluşturalım. LAN Network için IPSec Tunnel kuralı yazıyoruz. Kuralda kısıtlamalar ve duruma göre Security Profile uygulanabilir.

IPSec Tunnel’den gelen trafik içinde policy oluşturalım.

Kurallar oluşturulduktan sonra Tunnel Up hale gelmiştir.

Her iki lokasyon için bu konfigürasyon yapılacağından dikkatli bir şekilde yapılmalıdır. İki cihazda entegre olmayan bir durum olursa tünel up duruma gelmeyecektir.

Herkese iyi çalışmalar.