FortiGate Firewall Güvenlik Sıkılaştırmaları – 1

Merhabalar ,

Bu yazımda FortiGate Firewall üzerinde yapılması gereken güvenlik sıkılaştırmalarından bahsedeceğim.

Güvenlik cihazlarını kullanıyor olmak kurumun güvenliğinin sağlandığı anlamına gelmemektedir. Güvenlik cihazlarının doğru şekilde konfigürasyonu yapıldıktan sonra o cihazdan maksimum verimi alabilirsiniz. Firewall cihazlarından daha fazla verim alınabilmesi için yapılmaması gereken yanlışlardan ve güvenliğin artırılabilmesi için yapılması gereken ipuçlarından bahsedeceğim.

USOM LIST

Fabric Connectors yapısı oluşturularak USOM url list entegrasyonu yapılmalıdır. USOM tarafından bu liste sürekli güncellenerek phishing ve zararlı siteleri yayınlamaktadırlar. Bu sitelere erişimi USOM url list entegrasyonu yaparak Web Filterdan USOM url listesine erişim engellenmelidir.

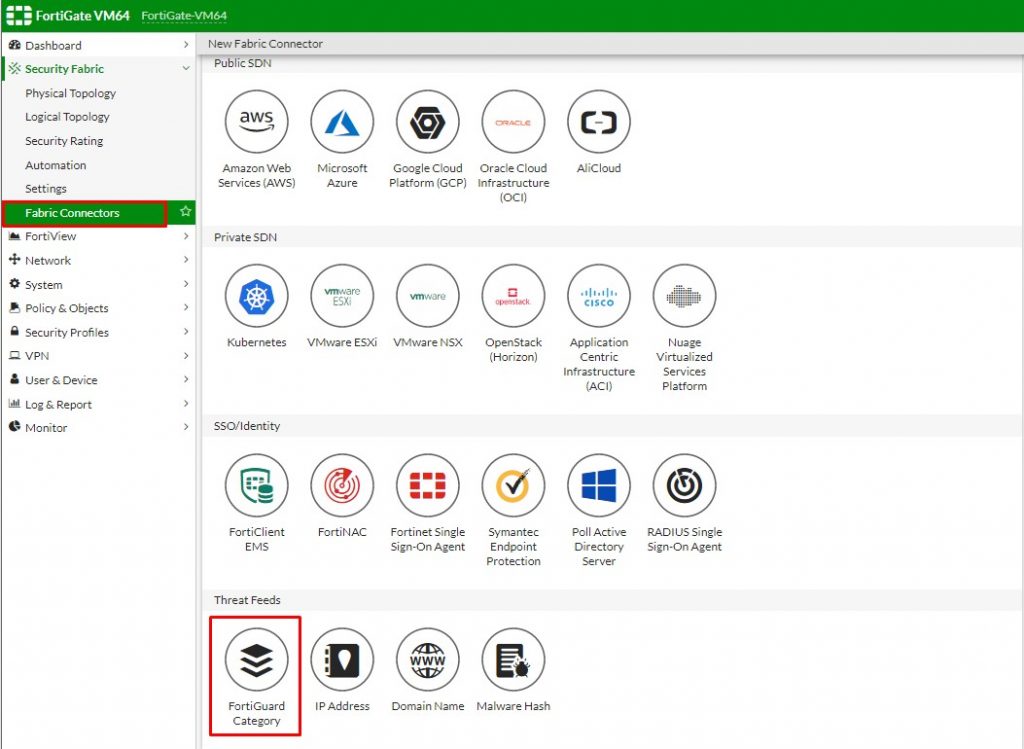

Security Fabric > Fabric Connectors sekmesine geldikten sonra Create New denilerek FortiGuard Category oluşturulur.

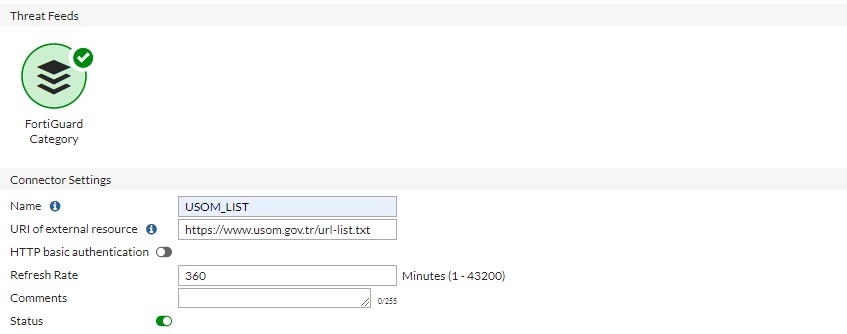

FortiGuard Category altında listenin yer aldığı url buraya girilir.

Refresh Rate süresi girilerek sayfa kontrolünün 360 dakikada bir yapılmasını istemiş oluruz.

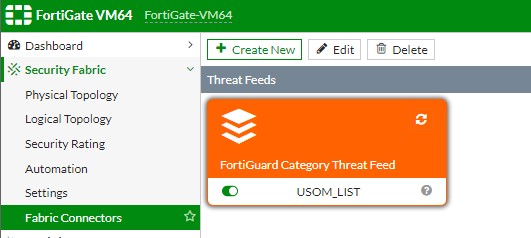

Bu şekilde USOM url list entegrasyonu yapılmış olur.

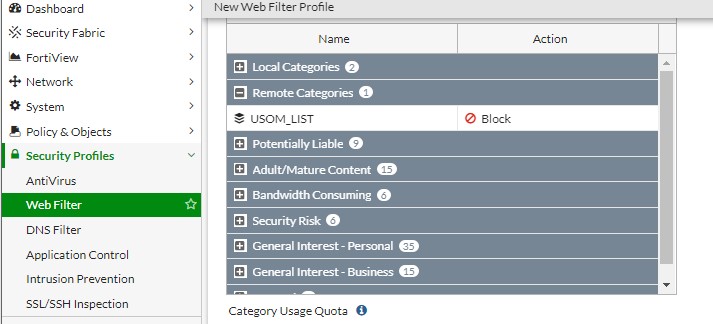

Kullanılan Web Filter içinde Remote Categories altında entegrasyon yapıldıktan sonra USOM url list yer almaktadır. Bu listenin içindeki sitelere erişimi Block yapılarak engellemiş oluruz.

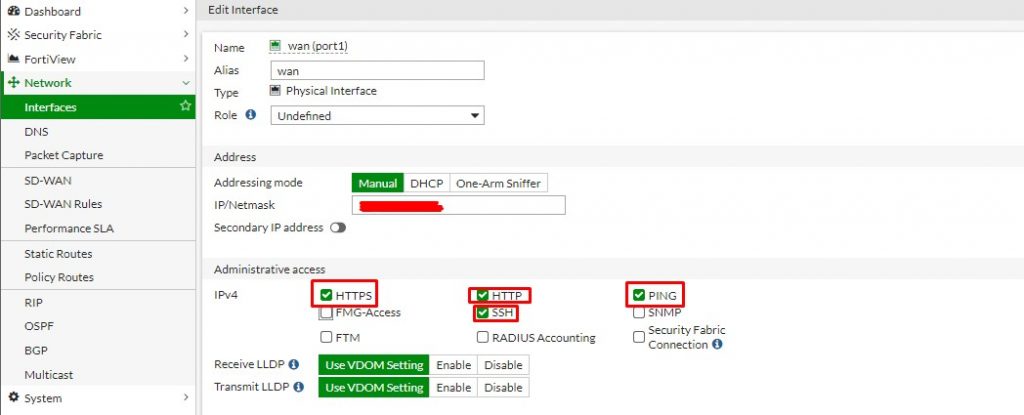

Wan Port Yapılandırması

Wan Portunuzun yapılandırmasında Firewall arayüzüne erişimin açık olmaması önerilmektedir. Firewall erişiminin Vpn yapılarak iç networkten yapılması önerilir. Eğer Wan portundan erişim sağlanacaksa admin erişimlerinde Trust Host tanımlayarak bilinmeyen IP adreslerinden erişim olmaması sağlanabilir.

Görselde internetten erişimin açık olduğu görünmektedir. HTTPS SSH HTTP PING servisleri kapatılmalıdır. Eğer açık olacaksa bile HTTP servisi kesinlikle kapatılmalıdır. Çünkü Clear Text olarak HTTP paketlerin içeriği görülebilmektedir.

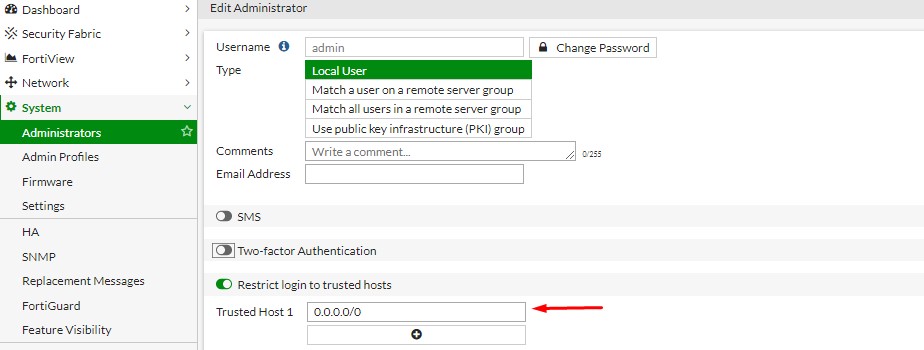

Wan IP’lerinden erişimin açık olduğunu varsayalım. Admin erişimlerinde Trust Host tanımı yapılmalıdır. Erişimin yapılacağı Wan IP’si girilerek bilinmeyen Wan IP’lerine erişim kapatılmış olacaktır. Bu şekilde Brute Force ataklarını engellemiş oluruz. İç network Firewall erişimlerinde Trust Host aynı şekilde kullanılmalıdır. Sadece erişecek kişilerin IP adresleri tanımlanmalıdır. Two-factor Authentication yapılandırması da önemlidir. Diğer yazılarımda bu konuyu anlatacağım.

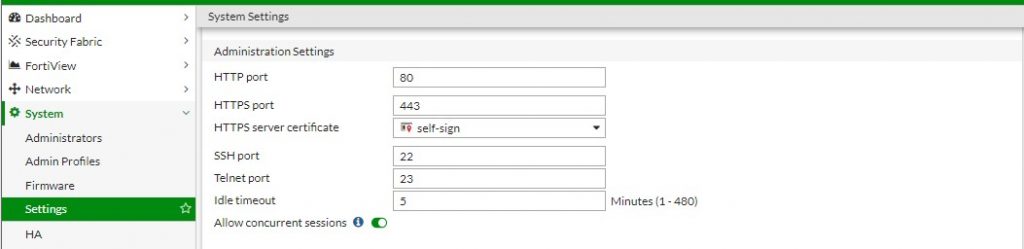

Default Portların Değiştirilmesi

Firewall erişimlerinde Default portların değiştirilmesi herkes tarafından bilinen portların kullanılmaması ağda bulunan bir saldırganın cihazın kullandığı portları bulmasını zorlaştıracaktır.

Görselde yer alan portlar değiştirilmelidir. Değişim yapıldıktan sonra cihaza değiştirilen portlar üzerinden erişim sağlanacaktır.

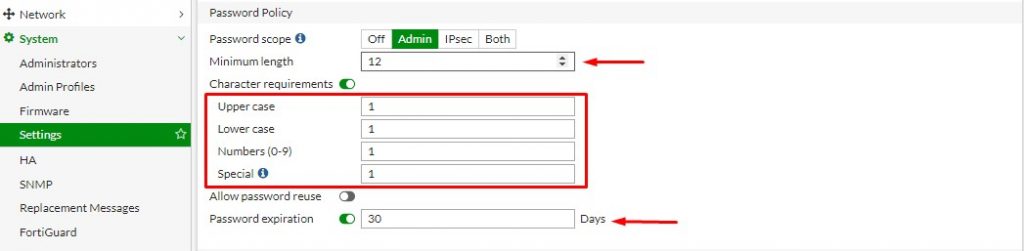

Admin Password Policy

Admin erişimleri için Password Policy oluşturulmaldır. Kullanılacak karakter uzunluğu, karakter çeşitliliği ve parolanın süresinin kaç gün olacağı belirtilmelidir.

Minimum Length: Kullanılacak en az karakter sayısını belirliyoruz. Kullanılan karakter sayısı arttıkça parolanın kırılması daha zor hale gelecektir.

Character Requirements: Karakter çeşitliliği artırılarak büyük harf, küçük harf, rakam ve özel karakterin en az bir adet kullanılması önerilir.

Password Expiration: Parolanın sona erme süresinin 30 gün olması önerilir. 30 günde bir parola değiştirilmelidir.

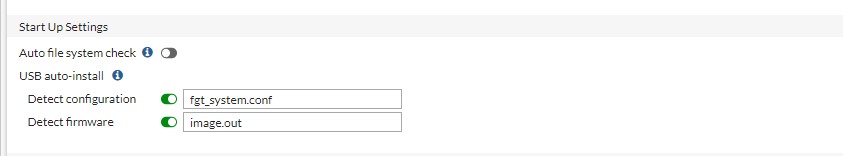

USB Auto-Install

Firewall cihazına yetkisi olmayan kişilerin fiziksel olarak erişmesi durumunda cihaz konfigürasyonunu değiştirmemesi için bu ayarın kapatılması önerilmektedir.

USB içerinde görselde bulunan dosyaların bulunması durumunda Firewall cihazına usb takılırsa cihaz o dosyadaki konfigürasyonu ve imajı otomatik olarak alacaktır. Bu ayarların kapatılması önerilmektedir.

Bu yazıda güvenlik sıkılaştırmalarından bahsettim. Bu yazı seri şeklinde olacaktır. Herkese iyi çalışmalar.